[미디어펜=이시경 인턴기자] 최신 사이버테러 방식인 ‘지능형 지속공격(APT)’의 의미가 화제를 모으고 있다.

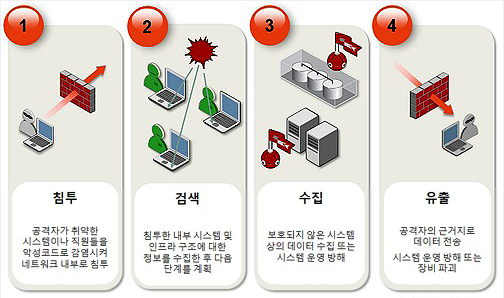

APT 공격은 해커가 특정 기업이나 조직의 네트워크에 지속적으로 가하는 공격을 의미한다. 목표로 삼은 기업 관계자에게 몰래 접근한 뒤 때를 기다리며 서서히 회사 보안 서비스를 무력화시키고 유유히 정보를 유출해 달아나는 것이 특징이다.

은밀히 활동하며 흔적을 남기지 않아 피해 기업이나 조직은 해킹 당한 사실을 한참 뒤에야 알게 된다. APT는 지능적인 공격기법을 동시다발적으로 이용해 지속적으로 공격한다. 대부분 특정 정보를 빼내기 위한 목적으로 제조돼 확실한 목표를 갖고 있다.

| |

|

|

| ▲ APT 공격 과정 / 사진=시만텍 |

국내에 ‘사이버테러’라는 표현을 처음 각인시킨 것은 디도스(DDoS·분산서비스거부) 공격이었다. 일정 시점에 특정 사이트에 접속하라는 명령을 담은 악성코드를 배포, 수천~수만 대의 컴퓨터를 좀비로 만드는 것이 디도스 공격의 핵심이다. 디도스에 이용된 좀비 PC들이 목표로 선정된 한 사이트에 한꺼번에 접속하면 해당 서버는 마비된다.

지난 2009년 일어난 7.7 사이버대란은 디도스 공격의 대표적인 사례다. 나흘 간 총 47개 사이트가 공격을 받았고 청와대·국방부·포털 사이트 등 주요사이트가 접속불가 상태로 바뀌었다.

디도스 공격에서 더 발전한 형태인 APT 공격은 수행 빈도가 점차 확산되고 있다. 글로벌 보안업체 파이어아이는 APT 공격자가 악성코드를 원격 조정하기 위해 사용하는 명령 및 제어(C&C) 서버가 2010년 130개국에서 2012년 184개국으로 늘었다고 밝혔다.

더불어 사이버테러를 탐지하고 막아내는 기술·대응체계가 진화하고 있다.

그러나 업계의 반응은 '완벽한 보안시스템은 없다'는 것. 이용자들의 정보보호 예방 의식과 기업들의 정보보호 투자 확대 등 인프라 구축이 근본적인 대안이란 의견이 이어진다.

한국인터넷진흥원에 따르면 e메일에 첨부돼 유포되는 악성코드를 탐지하기 위한 'e메일 악성코드 유포 탐지시스템'이 올해부터 구축·운용되고 있다. 또 온라인 소프트웨어(SW) 업데이트 방식을 악용한 악성코드 유포를 막기 위해 'SW배포서버 악성코드 유포 탐지시스템'이 연내 마련될 예정이다.